ОЖИДАЮЩИЙ ЗАПРОС.DOCX — ВЗЛОМ ПОЧТЫ НА MAIL.RU

ОЖИДАЮЩИЙ ЗАПРОС.DOCX — ВЗЛОМ ПОЧТЫ НА MAIL.RU

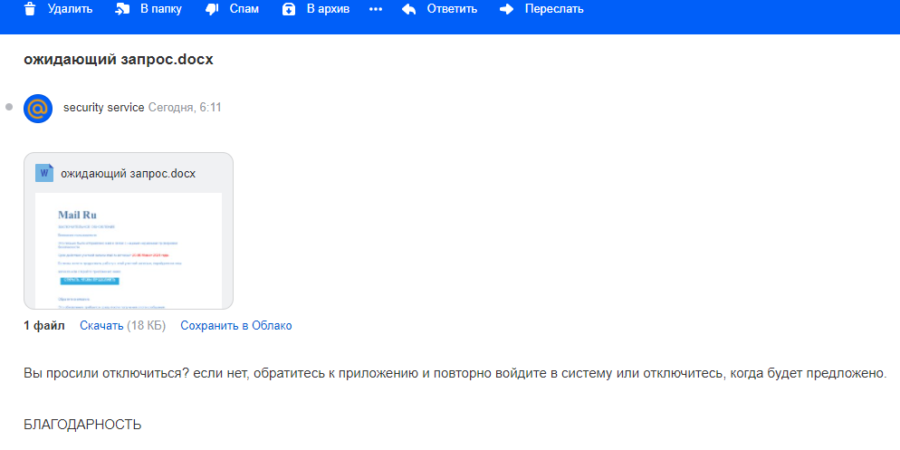

Получил очередное письмо не понятного происхождения от yushkov-1959@mail.ru (но видимое название: security service).

Ранее публиковал видео на эту тему на своем ютюб канале — подписаться >>:

Рассказ №6 «УЖАСЫ ИНТЕРНЕТА» Как распознать отправителя e-mail?

Текст из письма во вложении :

==== Начало текста из вложения ====

Mail Ru

ЗАКЛЮЧИТЕЛЬНОЕ ОБНОВЛЕНИЕ

Внимание пользователя

Это письмо было отправлено вам в связи с нашими недавними проверками безопасности.

Срок действия учетной записи mail.ru истекает 20-05 Может 2021 года.

Если вы хотите продолжить работу с этой учетной записью, перейдите на наш

services или откройте приложение ниже.

Примечание автора: КНОПКА ( ссылка из под кнопки удалена! form.jotform.com/211358979889077 )

| ОТКРЫТЬ, ЧТОБЫ ПРОДОЛЖИТЬ |

Обратите внимание.

Это обновление требуется сразу после получения этого сообщения.

команда по работе с клиентами

==== Конец текста из вложения ====

***

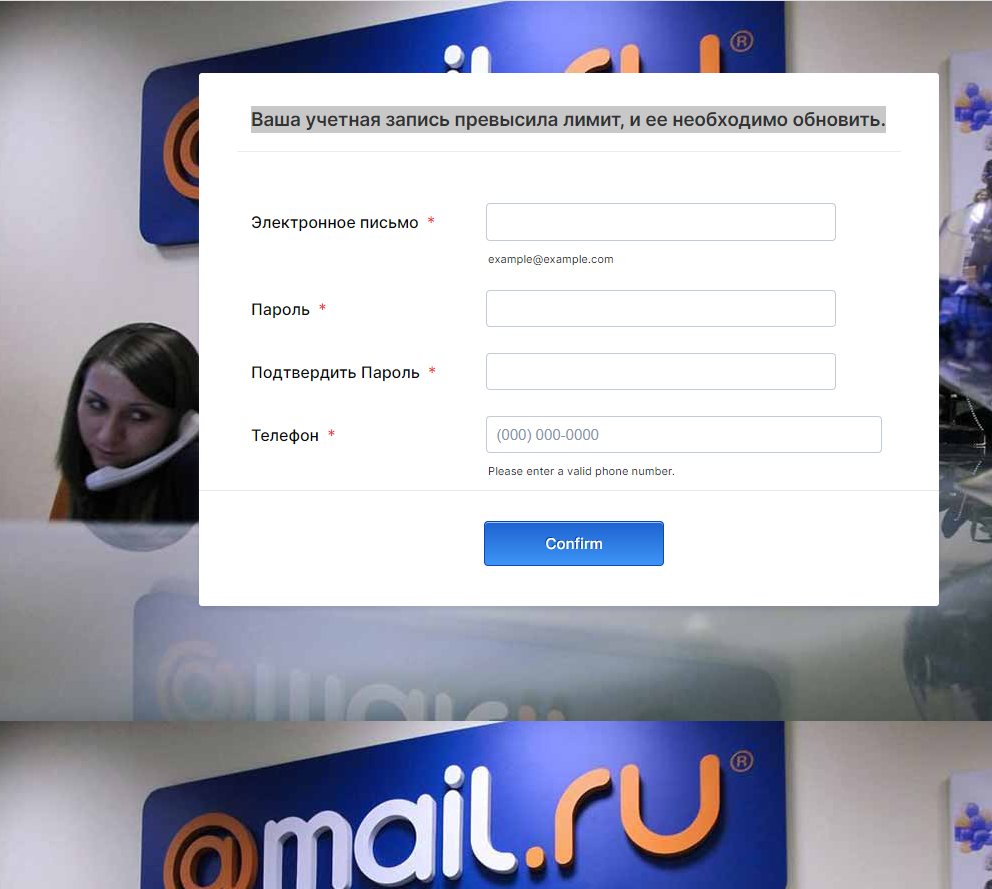

Переход по ссылке ведет на предложение:

Ваша учетная запись превысила лимит, и ее необходимо обновить. ( фото в начале статьи)

Понимаю что простой пользователь почтового ящика в 50% случаев заполнит данные поля и тем самым даст доступ мошеннику к вашему почтовому ящику!

НЕ переходите по ссылкам восстановления пароля, если вы их не инициировали

***

Даже есть статьи на эту тему, РЕКОМЕНДУЮ ПОЧИТАТЬ ЧЕГО ожидать от самоучек хакеров:

10 лучших способов взлома почты

источник: https://lolz.guru/threads/1930572/

ЦИТИРУЮ ЗДЕСЬ, ДЛЯ БЕЗОПАСНОСТИ ( КАРТИНКИ НЕ СКОПИРОВАЛ):

=====НАЧАЛО КОПИИ ТЕКСТА ( копирую сюда без картинок) ======

SHER Заблокирован 24 13 окт 2020

Наверное каждый из нас хоть раз в жизни задумывался над тем, как же получить доступ к чужой почте? В этой статье как раз пойдёт речь об этом.

- Способ №1: используем троян

Одним из самых популярных способов

получения доступа к чужому почтовому ящику является рассылка электронных писем со встроенными вирусами. Не само письмо является вирусом, а его содержание. Обычно содержание письма должно быть привлекательно для пользователя, которому мы его отправляем.

Самыми популярными примерами троянов являются — DarkComet RAT, SpyEye, Carberp.

Мы использовали модификацию трояна ZeuS. Нашу версию трояна не мог обнаружить ни один антивирус (Скрин. 1), также в нем была функция отключения процессов, среди которых есть один из самых популярных антивирусов

. Но на компьютере жертвы был установлен Comodo — это даже нам на руку

В качестве жертвы мы выбрали бухгалтера одной популярной управляющей компании Марию.

У нас имеется ZeuS и нашей целью является заставить Марию запустить его. Если просто отправить ей ссылку, то скорее всего, она по ней не перейдёт. Обещать золотые горы в письме — тоже уже не актуально, мало кто на это обращает внимание.![[IMG]](https://lolz.guru/proxy.php?image=https%3A%2F%2Ftelegra.ph%2Ffile%2Fb87566b7b72c39373db6b.png&hash=4970a179126a576349ec180f39da2114)

Мы решили отправить письмо якобы от ФНС (Скрин. 2). Мы выбрали то, что заинтересует Марию.![[IMG]](https://lolz.guru/proxy.php?image=https%3A%2F%2Ftelegra.ph%2Ffile%2F255c17693707d60199c25.png&hash=436886fa7c173175ff0724049578f6db)

Для того, чтобы поле From содержало внушительное название, а не haker288@mail.ru, мы решили подделать заголовки письма. Это делается очень просто (будет показано в способе 5). Пока не будем на это отвлекаться.

Как мы и рассчитывали, Мария скачала программу и запустила инсталлятор обновления формы отчетности (Скрин. 3). Инсталлятор сделан с помощью Inno Setup за 5 минут. Именно он установит и запустит наш троян.![[IMG]](https://lolz.guru/proxy.php?image=https%3A%2F%2Ftelegra.ph%2Ffile%2Ff059a661b565cd421c9af.png&hash=3bdc8062ba170d8987a4c18894153a53)

Теперь мы можем полностью контролировать компьютер жертвы (рис. 4).![[IMG]](https://lolz.guru/proxy.php?image=https%3A%2F%2Ftelegra.ph%2Ffile%2Fd0dae431b23454c67f0cc.png&hash=7b3e53f9c5d227299653f8216bcd175b)

Например, мы можем ради интереса просмотреть список процессов компьютера, в котором, ясное дело, нет нешего трояна (Скрин. 5). Мы можем просмотреть файловую систему (Скрин. 6).![[IMG]](https://lolz.guru/proxy.php?image=https%3A%2F%2Ftelegra.ph%2Ffile%2F9845af3c2c6fbd98cb08b.png&hash=fa33ecc1cef41ff657933cde4cbb6c9c)

![[IMG]](https://lolz.guru/proxy.php?image=https%3A%2F%2Ftelegra.ph%2Ffile%2Fcb949d29cb807c94d45cb.png&hash=0cd7a27961f3535b10996a361d6f682d)

Самое главное,что нас интересует, это список паролей, сохраненных в браузере (Скрин. 7).![[IMG]](https://lolz.guru/proxy.php?image=https%3A%2F%2Ftelegra.ph%2Ffile%2Fcd44ddbfc6046d578b782.png&hash=e6ae8e79739a376c013f2b6f0d0ccfdd)

Этот способ далек от идеала, поскольку все делалось на скорую руку. Однако мы смогли взломать почту. Для достижения своей цели мы объединили целых два способа — СИ и «поддельное» письмо. Оба эти способа будут рассмотрены далее.

Эффективность: средняя

Эффективность: средняя Сложность: средняя

Сложность: средняя Стоимость: низкая

Стоимость: низкая

Способ 2: взлом по номеру телефона

Суть этого способа заключается в следующем. Нам нужно знать номер телефона жертвы, указанный при регистрации почтового ящика. При сбросе пароля, чаще всего, почтовая служба требует ввести последние символы номера телефона. На этот номер будет отправлено SMS с кодом подтверждения сброса пароля. Затем мы отправляем второе SMS с требованием указать код из предыдущего SMS.

Пользователь, ничего не подозревая, отправляет код из первой SMS. Одним из главных недостатков способа является то, что первая SMS придет от Google, а вторая — с неизвестного номера. Успех этого способа крайне мал, но попробовать на крайний случай стоит. Посмотрим на этот способ на практике.

Сначала попытаемся просто сбросить пароль, после чего Google попросит ввести тот пароль, который мы помним. Но так как мы пароль не помним, нажимаем кнопку Затрудняюсь ответить.

![[IMG]](https://lolz.guru/proxy.php?image=https%3A%2F%2Ftelegra.ph%2Ffile%2Fef50656cda756f491a92f.png&hash=daf88e2d3b0b1191b8762505c9445906)

Далее если у вашей жертвы был привязан к аккаунту Android-телефон, то Google предложит отправить оповещение, которое выглядит, как показано на рис. 10. Примечательно, но смартфон не издал ни единого звука, а просто отобразил оповещение. Если он не будет перед глазами у пользователя, есть вероятность, что он его не заметит. Если же пользователь нажмет Нет, то не отчаивайтесь — повторите данный процесс несколько раз — позже поймете зачем.

После нажатия кнопки Отправить оповещение откроется страница, изображенная на рис. 11. Перейдите по ссылке Сбросьте пароль другим способом. Откроется классическая страница сброса пароля через SMS-код. Эта же страница откроется, если к аккаунту не привязан Android-телефон.

Настал кульминационный момент. Жертва получает код подтверждения Google.

![[IMG]](https://lolz.guru/proxy.php?image=https%3A%2F%2Ftelegra.ph%2Ffile%2F7b89f9852578a0220255c.png&hash=6c31c9a490438c9437065d2e9eb02468)

Далее вы должны с другого телефона сразу же отправить примерно такое сообщение:

Предотвращена попытка входа в аккаунт Google. Перешлите код подтверждения Google для разблокировки аккаунта.

С одной стороны, жертва может обратить внимание на неизвестный номер. С другой стороны, поставьте себя на место среднестатистического пользователя. Сначала он получает уведомление о сбросе пароля, потом SMS с кодом подтверждения, а после — сообщение о том, что замечена подозрительная активность. Также, можно все усложнить и завести короткий номер, с которого и будет отправлена SMS. Получить короткий номер с названием службы, например, Google Security, не проблема. Это в разы повысит вероятность успеха.

У нас все получилось и без короткого номера. Мы получили код активации, который позже был указан на странице восстановления пароля. Таким образом, нам удалось взломать почтовый ящик жертвы.

Но получение доступа к почте — еще не все. Чтобы жертва не догадалась, что ее ящик взломали, после сброса пароля нужно создать пароль на время и отправить его по SMS, а самим в это время сделать переадресацию на «хакерский» ящик. ТТак мы получим контроль над ящиком, не вызывая особых подозрений.

Эффективность: средняя

Эффективность: средняя Сложность: низкая

Сложность: низкая Стоимость: низкая

Стоимость: низкая

Способ 3: доступ к компьютеру

Mail PassView — не единственная программа в своем роде. Существуют и другие программы:

- Outlook Password Decryptor — позволяет восстановить пароли из Outlook, в том числе самых последних версий (Outlook 2015, работающей под управлением Windows 10);

- PstPassword — еще одна программа для восстановления паролей, сохраненных в Outlook;

- WebBrowserPassView — программа для восстановления паролей, хранящихся в браузере. Поддерживаются браузеры IE, Chrome, Opera, Safari, Firefox.

Для того, чтобы взломать почту данным способом, достаточно знать, какой почтовый клиент использует жертва. Найти программу для «восстановления» пароля этого почтового клиента, не является проблемой. Если же жертва использует веб-интерфейс для чтения своего почтового ящика, тогда лучше использовать программу WebBrowserPassView. Она поддерживает все версии Windows, начиная с 2000 и заканчивая 10. Старые версии вроде 98/ME не поддерживаются.

Мы затестили и эту программу. Программа с успехом восстановила все пароли, хранящиеся в браузерах IE, Firefox, Chrome и Opera (Safari нами не тестировался, но, считаем, что ничего не получится). Даже если вы не найдете среди этого списка пароль от почтового ящика, сей список будет тоже полезен — ведь люди часто используют одни и те же пароли для разных служб.

Если у вас есть доступ к компьютеру жертвы, то можете считать, что почту вы уже взломали. Вы можете запустить на компьютере или кейлоггер или программу для «восстановления» паролей почтовых учетных записей.

Суть кейлоггера в том, что в специальный файл он записывает все, что пользователь вводит с клавиатуры. Вам останется только второй раз подойти к компьютеру, чтобы забрать файл, в котором сохранилась вся информация кейлоггера,

Самый существенный минус этого способа в том, что большинство кейлоггеров определяются антивирусами и если на компьютере жертвы установлен антивирус, использовать кейлоггер нет смысла. Ведь не всегда есть возможность отключить антивирус.

Программы для «восстановления» паролей почтовых учетных записей позволяют сразу получить все интересующие вас пароли. К тому же на них никак не реагирует антивирус. Самой популярной из таких программ является Mail PassView. Она позволяет восстановить пароли следующих почтовых учетных записей:

- Outlook Express

- Microsoft Outlook 2000 (POP3 and SMTP Accounts only)

- Microsoft Outlook 2002/2003/2007/2010/2013 (POP3, IMAP, HTTP and SMTP Accounts)

- Windows Mail

- IncrediMail

- Eudora

- Netscape 6.x/7.x

- Mozilla Thunderbird

- Group Mail Free

- Yahoo! Mail – если пароль сохранен в приложении Yahoo! Messenger.

- Hotmail/MSN mail – если пароль сохранен в приложении MSN Messenger.

- Gmail – если пароль сохранен в приложениях Gmail Notifier, Google Desktop или Google Talk.

Программу мы проверили на своих компьютерах и заявляем: она работает. Пароли, как и адреса e-mail затерты по понятным причинам.

Программа позволяет сохранить выбранные пароли в текстовый файл, который потом можно изучить на своем компьютере.

Раз мы уже заговорили о восстановлении паролей, то вам может пригодиться программа Dialupass, восстанавливающая dialup/RAS/VPN-пароли. Программа поддерживает Windows 2000, Windows XP, Windows 2003/2008, Windows Vista, Windows 7, Windows 8 и Windows 10

Эффективность: высокая

Эффективность: высокая Сложность: низкая

Сложность: низкая Стоимость: низкая

Стоимость: низкая

Способ 4: социальная инженерия

Это самый популярный и универсальный спопосб, который позволяет взломать не только почту, а всё, что угодно

К преимуществам этого способа можно отнести то, что не нужно обладать никакими специальными знаниями и этот способ под силу любому. Успех этого метода зависит от смекалки «нападающего» — сможет ли он найти нужную информацию или нет.

Эффективность: высокая

Эффективность: высокая

Сложность: средняя

Сложность: средняя

Стоимость: низкая

Стоимость: низкая

Способ 5: доверчивые пользователи (фишинг)

Суть этого метода в следующем: нужно создать фейк страницы авторизации того сервиса, который вы хотите взломать. Например, если вы хотите получить пароль от почты

, тогда нужно создать такую же страницу входа.

Далее нужно заманить пользователя на фейковую страницу. Это можно сделать несколькими способами:

- Отправить ему сообщение якобы от имени администрации того сервиса. В сообщении указать, что-то вроде «Вы давно не заходили в свой почтовый ящик. Если вы не воспользуетесь ним до <Д>.<М>.<Г>, он будет удален.». Рисуем кнопочку Войти, нажав которую пользователь попадет на вашу страницу авторизации.

- Отправить сообщение со ссылкой, которая должна заинтересовать пользователя. Когда он перейдет по ней, он увидит сообщение о необходимости входа для просмотра содержимого

Данный способ довольно непростой и для его реализации понадобятся, как навыки программирования на PHP, так и некоторые финансовые вложения. Ведь нам понадобится хостинг с поддержкой PHP (для выполнения PHP-сценария и размещения формы авторизации) и доменное имя, «похожее» на имя взламываемого сервиса. Конечно, опытный пользователь сразу заметит подлог, но посмотрим, как отреагируют самые обычные пользователи.

Мы создали форму авторизации, похожую на форму входа в Google. Результат изображен ниже.

![[IMG]](https://lolz.guru/proxy.php?image=https%3A%2F%2Ftelegra.ph%2Ffile%2F6b01258cd1d09302de631.png&hash=33a9ffbfba6d3ced6b6770ccd7497839)

Далее мы отправили некоторым пользователям сообщение о том, что их почтовый ящик будет заблокирован. Обратите внимание, что дизайн письма даже отдаленно (если не считать логотипа) не напоминает дизайн, используемый Google. Но, как показала практика, для наших пользователей этого было достаточно. В реальных условиях злоумышленник берёт исходный код письма и делает всё 1 в 1

Пользователи прочитали письмо, перешли по ссылке и наивно ввели имя пользователя и пароль, которые были переданы сценарию. Сценарий принимает эти данные и записывает в текстовый файл. Написать такой сценарий сможет любой новичок, владеющий основами PHP. Примерный код сценария (это не тот сценарий, который использовали мы) приведен в листинге 1.

Листинг 1. Простейший сценарий записи паролей

Код:

<?php

// введенный логин

$login = $_POST['Login'];

// браузер пользователя

$browser = getenv("HTTP_USER_AGENT");

// Пароль

$pass = $_POST['password'];

// Записываем полученные данные

$text = "Login = $login\nPassword = $pass\nBrowser = $browser";

// открываем файл

$filelog = fopen("log.txt","a+");

// записываем строку

fwrite($filelog,"\n $text \n");

fclose($filelog); // закрываем

// перенаправляем пользователю на страницу входа в google, чтобы

// меньше было подозрений

header('Location: https://accounts.google.com/ServiceLogin?service=mail&passive=true&rm=false&continue=https://mail.google.com/mail/&ss=1&scc=1<mpl=default<mplcache=2&emr=1&osid=1#identifier ');

?>Результат работы нашего сценария приведен:

![[IMG]](https://lolz.guru/proxy.php?image=https%3A%2F%2Ftelegra.ph%2Ffile%2F7edbf19c01bd8291bca9c.png&hash=e00a77c99fbe56851778d4ec5201c23f)

Все делалось на скорую руку. А для отправки сообщения использовалась почта Yahoo!, чтобы не бороться с антиспамом.

Можно попытаться отправить сообщение и через собственный хостинг (не обязательно устанавливать локальный веб-сервер). Все зависит от его настроек.

Стандартная PHP-функция mail() позволяет с легкостью указать, как текст письма, так и его заголовки. Например:

Код:

$headers = 'From: Федеральная налоговая служба <no-reply@nalog.ru>' ."\r\n" .

'Reply-To: no-reply@nalog.ru' . "\r\n";

mail($to, $subject, $message, $headers);

$headers = 'From: Google <no-reply@accounts.google.com>' ."\r\n" .

'Reply-To: no-reply@accounts.google.com' . "\r\n";

mail($to, $subject, $message, $headers);Письма, отправленные таким образом, миновали антиспам Google (не попали в папку Спам) и нормально отображались, как в почтовом клиенте (проверялось в Outlook и The Bat!), так и в веб-интерфейсе. Конечно, перед отправкой сообщения жертве лучше отправить его на свой ящик и убедиться, что письмо отображается правильно, как минимум, что почтовый клиент правильно определяет кодировку. Если это не так, в $headers нужно добавить заголовки, описывающие кодировку письма.

Определенные результаты при использовании этого метода мы получили. Некоторые из пользователей оставили свои реальные пароли. Некоторые не отреагировали на это письмо и обратились к администратору. А некоторые догадались, в чем дело и вместо пароля ввели абракадабру. Столь посредственные результаты обусловлены тем, что мы не готовились особо и сделали и форму входа, и само письмо весьма некачественно. Но все же мы получили несколько реальных паролей, так что этот метод работает, не смотря на весь скептицизм.

Эффективность: высокая

Эффективность: высокая

Сложность: высокая

Сложность: высокая

- Стоимость: высокая

Способ 6: изучаем жертву и «вспоминаем» пароль

Теперь попробуем вспомнить то, что никогда не знали — пароль от почтового ящика жертвы. Очень часто почтовые службы позволяют восстановить забытый вопрос. А чтобы убедиться, что пользователь, пытающийся восстановить доступ к ящику, является его владельцем, почтовая служба задает контрольный вопрос, указанный при регистрации почтового ящика. Если вы пытаетесь взломать ящик знакомого вам человека, то есть вероятность, что вы уже знаете ответ на этот вопрос. Если же вы взламываете пароль чужого человека, то первое, что нужно сделать — это заняться изучением жертвы.

![[IMG]](https://lolz.guru/proxy.php?image=https%3A%2F%2Ftelegra.ph%2Ffile%2F1663372e4ed2a3fbdcff6.png&hash=1f7eae410a5ca6cff27ad0589043e3aa)

Чем больше вы соберете информации о жертве, тем проще будет взломать почтовый ящик. Информацию можно собирать разными способами — можно втереться в доверие к самой жертве и выведать как бы случайно у него нужную вам информацию (например, девичью фамилию матери), а можно подружиться с друзьями жертвы. Благо, социальные сети позволяют быстро найти не только жертву, но и ее друзей.

Эффективность: высокая

Эффективность: высокая

Сложность: средняя

Сложность: средняя

Стоимость: низкая

Стоимость: низкая

Способ 7: XSS-уязвимости

Один из способов взлома электронной почты — это использование XSS-уязвимостей. Вот только вряд ли можно назвать его эффективным. Во-первых, все найденные XSS-уязвимости в популярных почтовых сервисах очень быстро устраняются. Во-вторых, учитывая «во-первых», искать XSS-уязвимость придется самому (ведь все найденные уязвимости уже закрыты). А на поиск потребуется определенное время. Да и реализация атаки через XSS-уязвимость требует повышенной квалификации. Как вариант, этот метод можно рассмотреть. Сугубо из академического интереса. Но если нужно побыстрее взломать почту, тот же социальный инженеринг окажется более эффективным. Если хочется посмотреть на взлом посредством XSS, можете ознакомиться вот с этой статьей. В ней описано, как увести чужие куки. Если развить тему, то можно подменить свои cookies на чужие и заполучить доступ к чужому ящику.

Эффективность: низкая

Эффективность: низкая Сложность: высокая

Сложность: высокая Стоимость: низкая

Стоимость: низкая

Способ 8: кража Cookies

Еще один неплохой способ получения доступа к почтовому ящику — это кража Cookies. Конечно, он эффективен, если жертва хранит свои пароли в браузере. Даже если вы не получите пароль к почтовому ящику, вы можете получить пароли к другим сервисам. Пользователи часто используют одни и те же пароли для доступа к разным сервисам. Поэтому если вы найдете пароль к одному сервису (например, к блогу, форуму), вы можете попытаться его использовать при входе в почтовый аккаунт. Есть вероятность, что он подойдет.

Как украсть «куки»? Существуют различные способы — от использования трояна до банального копирования на флешку или свой FTP, если вы оказались за компьютером жертвы. Под рукой нет приложения для получения паролей (см. способ 3)? Не беда! Можно просто скопировать каталог с Cookies и проанализировать на своем компьютере. Для анализа Cookies можно использовать самые разные утилиты, одна из которых CookieSpy, которая поддерживает не только установленные, но и portable-браузеры, что позволяет «подсунуть» программе каталог с Cookies

Эффективность: средняя

Эффективность: средняя

Сложность: высокая

Сложность: высокая

Стоимость: низкая

Стоимость: низкая

Способ 9: bruteforce

Самый неэффективный способ. Он заключается в переборе пароля по списку. Программа просто пытается подобрать пароль методом генерирования случайных комбинаций. Конечно, в идеальных условиях у нее это рано или поздно получится. Но практически все сервисы заблокируют почтовый ящик после 3-5 неудачных попыток. Поэтому вряд ли у вас получится использовать «метод грубой силы». Если вам таки хочется попытаться, тогда можете попробовать использовать утилиту Brutus, использование которой обсуждается на hackerthreads.

Есть и еще одна довольно популярная утилита — THC-Hydra, позволяющая взломать самые различные сервисы: Asterisk, AFP, Cisco AAA, Cisco auth, Cisco enable, CVS, Firebird, FTP, HTTP-FORM-GET, HTTP-FORM-POST, HTTP-GET, HTTP-HEAD, HTTP-PROXY, HTTPS-FORM-GET, HTTPS-FORM-POST, HTTPS-GET, HTTPS-HEAD, HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MYSQL, NCP, NNTP, Oracle Listener, Oracle SID, Oracle, PC-Anywhere, PCNFS, POP3, POSTGRES, RDP, Rexec, Rlogin, Rsh, S7-300, SAP/R3, SIP, SMB, SMTP, SMTP Enum, SNMP, SOCKS5, SSH (v1 and v2), Subversion, Teamspeak (TS2), Telnet, VMware-Auth, VNC и XMPP.

Эффективность: низкая

Эффективность: низкая

Сложность: средняя

Сложность: средняя

Стоимость: низкая

Стоимость: низкая

Способ 10: обратиться к профессионалам

Способ 10: обратиться к профессионалам

В Интернете не сложно найти человека занимающегося взломом почты. Его эффективность зависит от правильности выбора специалиста. Преимущество в том, что завас сделают всё, что описано в данной статье (может чуть больше, а может чуть меньше) и вам не придется делать. Недостаток — «хакер» может оказаться мошенником. В итоге ни взломанного почтового ящика, ни денег.

=== Конец копируемого текста ===

***

НЕ переходите по ссылкам восстановления пароля, если вы их не инициировали

Будьте внимательны при получении писем с сомнительным содержанием!

ОСОБЕННО, если вы их не инициировали подпиской или восстановлением паролей!

Поделитесь статьей с друзьями! И напишите в комментарии о ваших случаях

![[IMG]](https://lolz.guru/proxy.php?image=https%3A%2F%2Ftelegra.ph%2Ffile%2Ff14ae2380cac4d5178e5c.png&hash=0e029c5e0e9323cacc7a2dd13dfe7820)

![[IMG]](https://lolz.guru/proxy.php?image=https%3A%2F%2Ftelegra.ph%2Ffile%2F13c69ad7dbc1e966f496c.png&hash=2ed4a7e99751fc9e0e687aa5d5c61287)

![[IMG]](https://lolz.guru/proxy.php?image=https%3A%2F%2Ftelegra.ph%2Ffile%2Fe8748751250944ca385bb.png&hash=19f50f3d2c6aa1dbf268aed9b06f89b6)

![[IMG]](https://lolz.guru/proxy.php?image=https%3A%2F%2Ftelegra.ph%2Ffile%2Fa2a979a235c17027c0d7c.png&hash=62c3f6177d62bb81e4be9b507620ea8e)

![[IMG]](https://lolz.guru/proxy.php?image=https%3A%2F%2Ftelegra.ph%2Ffile%2F480b56a266ecfc25eebd7.png&hash=361406615dadcf3adc29e167a03b1056)

![[IMG]](https://lolz.guru/proxy.php?image=https%3A%2F%2Ftelegra.ph%2Ffile%2F65b33ba63e5ebd1b89c51.png&hash=c28edf9f5da72898257f76b84cd8b060)

![[IMG]](https://lolz.guru/proxy.php?image=https%3A%2F%2Ftelegra.ph%2Ffile%2F38e2cd3dae8f0212ff465.png&hash=62be8148793e992c57ab0846f464485b)

![[IMG]](https://lolz.guru/proxy.php?image=https%3A%2F%2Ftelegra.ph%2Ffile%2F4eb8cc1466e9fc9980cfd.png&hash=0feb1795c6736e8b6266d5f2d89aef8f)

![[IMG]](https://lolz.guru/proxy.php?image=https%3A%2F%2Ftelegra.ph%2Ffile%2Ff812fc0102f33b36e2cf0.png&hash=2582f7df9d3dd55b2e7c0721ada7cf08)

![[IMG]](https://lolz.guru/proxy.php?image=https%3A%2F%2Ftelegra.ph%2Ffile%2F9e78a74fdcb2cacd64988.png&hash=686c1b135a907e53ec1b201fe549e219)

![[IMG]](https://lolz.guru/proxy.php?image=https%3A%2F%2Ftelegra.ph%2Ffile%2F16df67c80cd8c33f6828c.png&hash=667d7ac0d3e6c0ab2aa45669cd463d1d)